Моды с вредоносным ПО тихо циркулируют на GitHub. Их цель? Украсть ваши учетные данные Discord, учетные записи Microsoft и многое другое.

Зараженные моды распространялись, не вызывая подозрений.

С марта 2025 года целенаправленная кампания направлена на фанатов Minecraft, ищущих моды . За, казалось бы, безобидными файлами скрывается сложная вредоносная операция, организованная сетью под названием Stargazers Ghost Network, как показало исследование Check Point Research .

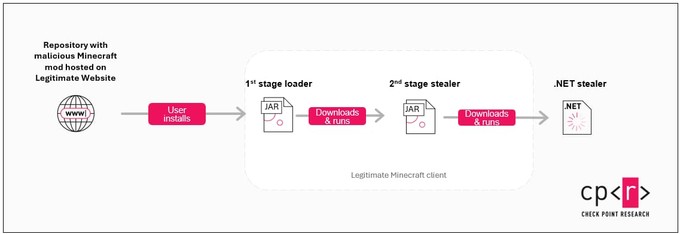

Размещенные на GitHub, эти мошеннические моды имитировали популярные инструменты, такие как Oringo или Taunahi , часто используемые для автоматизации определенных действий. После установки они запускали трехступенчатую цепочку заражения. Все начальные элементы были написаны на Java, что позволяло им ускользать от радаров большинства антивирусных программ.

Последнее звено в цепочке: .NET-стилер, способный извлекать широкий спектр конфиденциальных данных. Вся система, по-видимому, была разработана русскоязычным злоумышленником, чьи кириллические комментарии были обнаружены в нескольких файлах.

Пользовательская цепочка заражения для Minecraft

Ловушка начинается, когда пользователь загружает мод, который заявляет, что совместим с Forge 1.8.9. На первый взгляд, все работает так, как и ожидалось: файл содержит ожидаемую Minecraft структуру с правильными именами классов и может быть запущен в обычной среде Forge.

Но как только игра запускается, мод проверяет, является ли компьютер тестовой средой. Если это так, он останавливается. Если нет, он загружает второй компонент, затем третий. Вместе эти компоненты могут извлекать учетные данные, файлы конфигурации, токены входа и даже целые папки электронной почты.

Каковы риски, если вы установите один из этих модов?

Финальный этап кражи основан на исполняемом файле .NET, получившем название 44 CALIBER . Он сканирует весь компьютер, собирая учетные данные, хранящиеся в браузерах (Chrome, Firefox, Edge), криптокошельках, VPN-клиентах и приложениях, таких как Steam и FileZilla.

Код завершается отправкой данных на сервер Discord с комментариями на русском языке, что не оставляет сомнений относительно географического происхождения группы, стоящей за атакой.

Как можно защитить себя от такого рода угроз?

Если вы скачиваете моды Minecraft, избегайте малоизвестных репозиториев GitHub , даже если они кажутся популярными. Всегда придерживайтесь проверенных сообществом источников, таких как Modrinth или CurseForge , и сканируйте каждый файл с помощью обновленной антивирусной программы.

Такие решения, как Check Point Harmony Endpoint или Threat Emulation,

Среди конкретных целей были определены:

-

- Аккаунт Minecraft (токен UUID)

- Данные с ракет-носителей Feather, Lunar и Essential

- Идентификаторы Discord и Telegram

- Внешний IP-адрес

- Папки и история браузера

Сдержанная, но хорошо организованная сеть

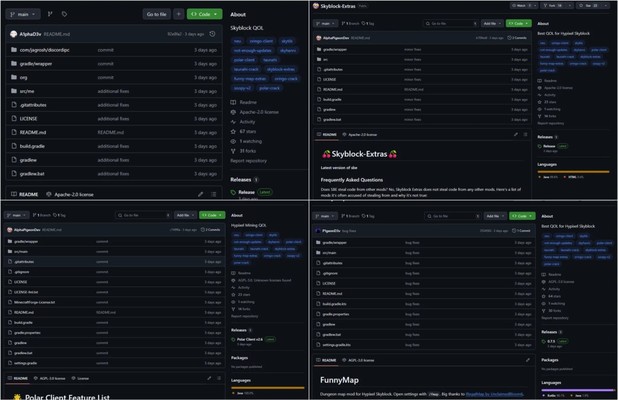

Файлы размещались на GitHub с броскими названиями вроде FunnyMap, PolarClientили SkyblockExtras. Все они были отмечены звездами (добавлены в избранное) несколькими аккаунтами, чтобы имитировать законную популярность.

Одна из самых удивительных подсказок исходит от имени пользователя, связанного с кампанией: JoeBidenMama . Этот аккаунт Pastebin размещал инструкции вредоносного ПО в зашифрованном виде, что позволяло частично отслеживать атаки. На использованных страницах было зафиксировано более 1500 доступов.

Весь код демонстрирует большое внимание к деталям: обнаружение виртуальных машин, обфускация и эксфильтрация через веб-перехватчик Discord, что позволяет избежать необходимости в традиционных серверах командной строки.

Скачать Поддельные моды Minecraft крадут ваши данные: раскрыта тайная операция для Minecraft:

Будьте первым, кто оставит свое мнение!